Una nueva filtración masiva de datos ha encendido las alertas de seguridad en México: más de 49 mil credenciales de acceso a portales oficiales con dominio .gob.mx —entre ellos el SAT, ISSSTE, empleo.gob.mx y plataformas del gobierno de la CDMX— fueron publicadas en canales de Telegram por un grupo que opera bajo el nombre de “SATANIC CLOUD”.

El archivo circula abiertamente y contiene combinaciones completas de sitios web, correos electrónicos y contraseñas en texto plano. Lo más alarmante: algunas de estas claves aún funcionan y permiten ingresar a cuentas reales de ciudadanos mexicanos.

¿Qué contiene la filtración?

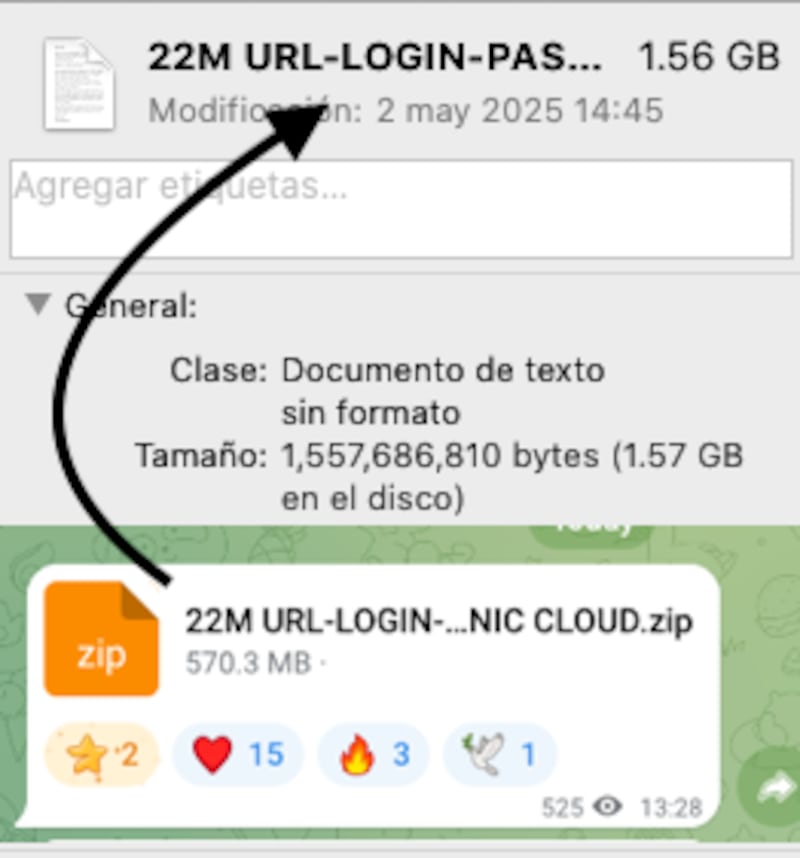

El documento principal se titula `22M URL-LOGIN-PASS 22.05.2024 SATANIC CLOUD.txt` y tiene un tamaño de 1.5 GB en texto plano, con más de 22 millones de líneas. De estas, se identificaron:

- 49,340 registros vinculados a sitios .gob.mx

- 53,600 registros a páginas con terminación .com.mx

La estructura del archivo es sencilla pero letal:

`URL : correo electrónico : contraseña`

Por ejemplo:

https://sinat.semarnat.gob.mx/:usuario@dominio.com:contraseña123

¿Qué dependencias están comprometidas?

Según el análisis de la base filtrada, los sitios más afectados son el SAT, con 23,712 registros comprometidos; sin embargo, también hay portales del gobierno de la Ciudad de México, con 961 accesos; el ISSSTE, con 533 claves filtradas; y el portal del empleo.gob.mx, con 649 combinaciones de usuario y contraseña.

Cada uno de estos servicios almacena información clave sobre identidad, ingresos, historial laboral y acceso a servicios sociales, lo que agrava el impacto de la filtración.

¿Funcionan las contraseñas? Algunas sí, y acceden a datos sensibles

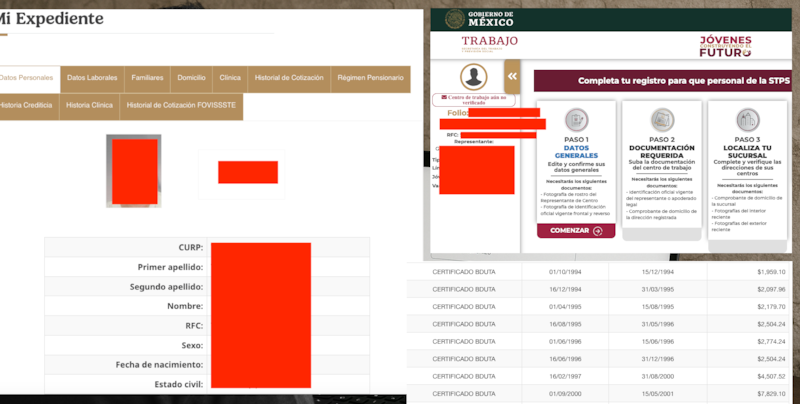

Publimetro pudo verificar que al menos parte de las contraseñas filtradas siguen activas. Con estas credenciales se logró ingresar a cuentas reales en plataformas gubernamentales como el ISSSTE y descargar Expedientes Electrónicos Únicos, con fecha de emisión del 22 de mayo de 2025.

Estos documentos oficiales incluyen:

- CURP, RFC, NSS, domicilio, sexo y estado civil

- Sueldos, plazas laborales, historial de cotización y tipo de contrato

- Información de familiares (nombre, parentesco, CURP, derechos)

- Unidad médica asignada y delegación ISSSTE

- Datos sobre pensiones y afiliaciones a FOVISSSTE

¿De dónde vienen estas contraseñas? Todo apunta a malware tipo infostealer

Aunque no se ha confirmado el origen exacto de la filtración, la estructura y contenido sugieren que las credenciales fueron robadas mediante infostealers.

Estos son programas maliciosos que infectan dispositivos (computadoras o celulares), generalmente a través de:

- Archivos descargados (cracks, PDFs falsos, formularios infectados)

- Sitios clonados del gobierno

- Campañas de phishing en redes sociales

Una vez activos, los infostealers extraen automáticamente:

- Contraseñas guardadas en el navegador

- Cookies de sesión

- Documentos descargados o almacenados

Después, los delincuentes agrupan los datos en archivos masivos (como esta “combolist”) y los filtran gratis como gancho comercial, para después ofrecer accesos activos más caros, o incluso ataques dirigidos.

¿Y el SAT está en riesgo?

Aunque la cifra es escandalosa —más de 23 mil accesos asociados al portal del SAT—, es importante matizar. El SAT ha cambiado recientemente su sistema web y ha implementado medidas más robustas de seguridad. Muchas de las URLs incluidas en la filtración ya no corresponden a páginas activas o fueron migradas a nuevas rutas internas.

Por ello, es probable que la mayoría de las contraseñas ya no funcionen directamente para ingresar al portal actual. Sin embargo, los datos siguen siendo peligrosos: podrían usarse para recuperar contraseñas vía correo electrónico, suplantar identidad o facilitar ataques dirigidos por ingeniería social.

¿Por qué esto es grave?

Porque no es una filtración antigua ni un simple archivo para llamar la atención. Se trata de un acceso real, comprobado, en donde es posible entrar a sistemas oficiales con información vigente y documentos válidos legalmente.

¿Qué puedes hacer si crees que tu cuenta está comprometida?

- Cambia tus contraseñas de inmediato, especialmente si usas la misma en otros sitios.

- Activa el doble factor de autenticación (2FA) donde esté disponible.

- Verifica accesos recientes en tus cuentas de gobierno.

- Si tienes dudas sobre algún documento oficial, acude a tu delegación del ISSSTE o dependencia correspondiente.

- Usa servicios como HaveIBeenPwned.com para ver si tu correo aparece en bases de datos filtradas.